情報セキュリティの国際会議「CODE BLUE 2021」をレポート!最先端の研究者が語るサイバーセキュリティの課題とは

当社がSecondスポンサーとして協賛した情報セキュリティの国際会議「CODE BLUE 2021」。今回はそのときの模様をR&Dエンジニアのセルヒオ(Sergio)がレポートしてくれましたので、ご紹介いたします!

※以下、レポート内容です!

ー・ー・ー・ー・ー・ー・ー・ー・ー・ー・ー・ー

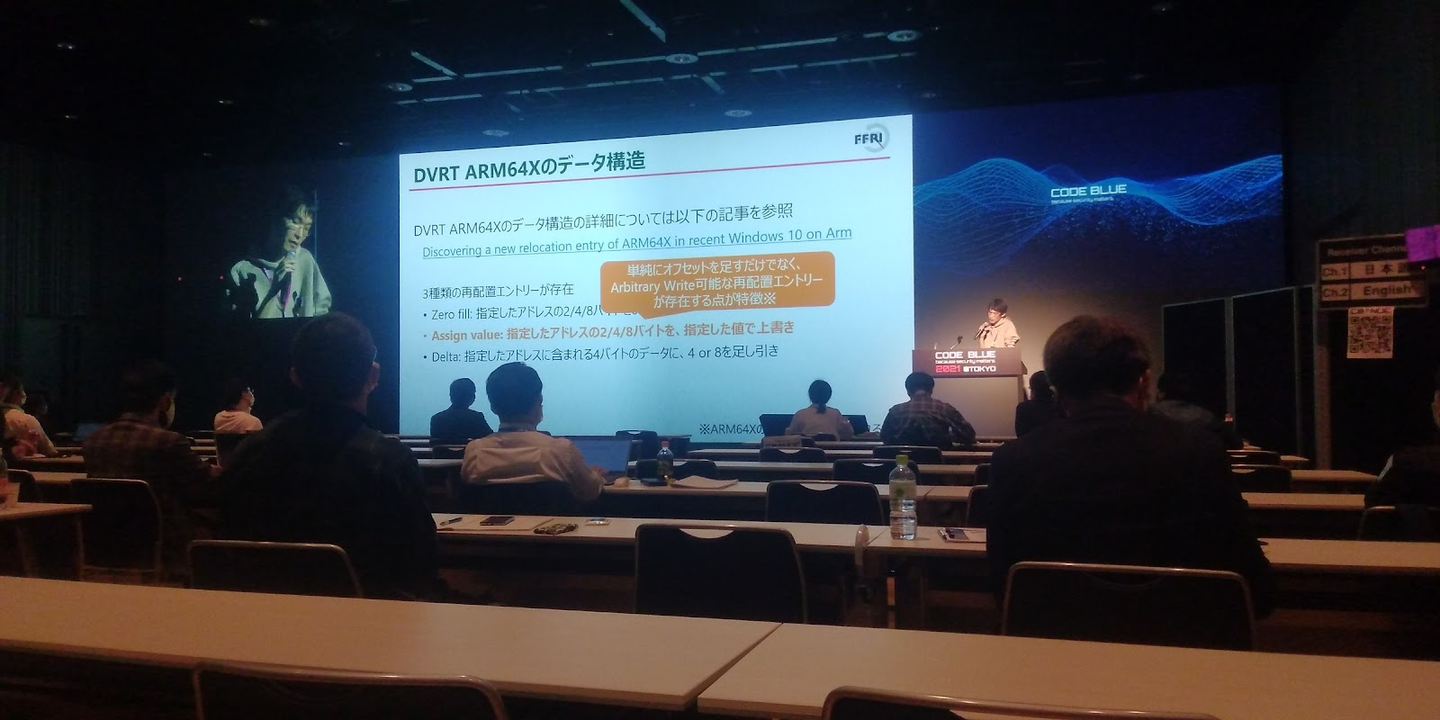

COVID-19による世界的なパンデミックの最も危険な時期を過ぎた頃、サイバーセキュリティの国際会議である「CODE BLUE」は厳重な感染対策を講じる中で、東京の竹芝で開催されました。 この状況下で、前年までのような出席者数ではなかったですが、私はその支援の多さにびっくりしました。

サイバーセキュリティについて議論されるトピックは多様であり、本カンファレンスの期間もわずか2日間と短いため、カンファレンス全体を総括して感想を語るのは難しいですが、全体を通して2つのポイントが強調されていました。

1点目は、専門家が楽しむための技術的なトピックで、2点目は、サイバーセキュリティ分野の現状と安全なサイバー空間という目標を達成するためにどのように進化するべきかに関する見解についてでした。

カンファレンス中の最も優れた講演や講演者を決定することは難しいですが、個人的な視点からあえて選ぶなら、興味深い講演は以下でした。

「ProxyLogonは氷山の一角、Microsoft Exchange Serverの新たな攻撃対象!」

この講演では、Microsoftの電子メールサーバーで見つかったいくつかの脆弱性が紹介されていました。その種類の攻撃のアイデアは、リクエストに悪意のあるヘッダを挿入するということでしたが、 興味を持った方は、ぜひこの講演をチェックしてみてください。

この講演からわかることは、企業に関わる一部のサプライヤ(この場合はMicrosoft 電子メールサーバー)が攻撃を受けるだけで、どのような組織でも異なる攻撃を受ける可能性があるということです。 このことから、安全なサイバー空間を構築するためには、関係する全ての専門家の協力が必要であることを改めて認識できました。

「MUSHIKAGO:ゲームAIを使用したITおよびOT向けの自動ペネトレーションテストツールについて」

この講演は、ペネトレーションテストに関連する内容でした。

実際の侵入テストツールを自動化できるかどうかについては議論の余地がありますが、 少なくとも、AIを活用してペネトレーションテストツールを開発している人がいることを知ることができたことは良かったと思います。

「サブドメイン「2020」は実は悪用されていた? - サブドメインに潜むの真の脅威を探る」

このパンデミックの期間中、東京オリンピックが開催され、当局はフィッシング攻撃の手法が増加していることを発見しています。例えば、信頼できるURLと類似したURLを使ったフィッシングの手口が多発しています。例えば、tokyo2020.com → tokio2020.com, tokyo2.020.com ,...といった具合です。

このようなフィッシングの手口をチェックできるようにすることが、フィッシング攻撃から私たちを守るために重要です。

「プライベート以外のチャット:フラットな世界における警察の取り締まり」

この講演は、いくつかの国々の異なる複雑な政策状況を紹介していました。

本来は協力すべき各国が、サイバーセキュリティ問題に対するアプローチ方法が異なるのは驚くべきことであり、本当に国同士の協力を望むのであれば、適切な国際的な枠組みを作ることが今後の課題だと思います。

以上、簡単な紹介でしたが、カンファレンスを通じて、様々なサイバーセキュリティに関する知見に触れられることは、非常に有意義にあり、貴重な機会でした。

ー・ー・ー・ー・ー・ー・ー・ー・ー・ー・ー・ー

そしてサイバーセキュリティクラウドでは、一緒にサイバーセキュリティに関するプロダクトづくり、サービス提供に携わってくれる仲間を募集しています!

少しでも興味ある方は、是非、カジュアル面談にて気軽にお話させてください!

--------------------------- The English translation is as follows --------------------------------

Having passed the most dangerous moments of the global pandemic caused by COVID-19, the CODE BLUE was held in Takeshiba,Tokyo, with very strict safety measures which made the Conference a safety zone to assist. After this consideration, CODE BLUE conference did not have the same attendance as other years but I was surprised with the number of the assistance.

It is hard to give a final impression of the conference due to the variety of topics to discuss in Cybersecurity and the short amount of time for that conference, only 2 days! But at least, during the conference two important points can be highlighted, some technical topics had been discussed (for the enjoyment of the expert) and some general views on how cybersecurity is nowadays and how this sector should evolve itself to achieve its goal, a safe cyberspace.

It is hard to mention the best speakers or talks in the conference, but from all of them I will pick the next talks as the most interesting from my point of view:

- ProxyLogon is Just the Tip of the Iceberg, A New Attack Surface on Microsoft Exchange Server!

In this talk, they have shown some vulnerabilities found in Microsoft email servers.

The idea of this kind of attack was by inserting malicious headers in the request. I will not continue to explain this attack, if anyone is interested in it I encourage you to check the talk. But what this talk can show us is that some different attacks can be held in any organization by just attacking some supplier of any company, in this case, a Microsoft email server. That is why the cooperation of all the experts in the industry is needed to generate a safe cyberspace.

- MUSHIKAGO: IT and OT Automation Penetration testing Tool Using Game AI

This talk was related to pentesting automation.

I will not enter into the discussion if a real pentesting tool can be automated or not. But at least, it is good to see how some people are developing pentesting tools with the use of AI algorithms, in this case GOAP (Goal-Oriented Action Planning).

- Were "2020" Subdomains Abused Actually? - Mining the Real Threat Hidden in Subdomains

During this pandemic, Tokyo had held the Olympic Games and several authorities had realized that some fishing attacks methods had increased. As an example, the amount of different fishing methods by using URLs similar to a trusted URL.

For example: tokyo2020.com → tokio2020.com, tokyo2.020.com ,...

So being able to check those kinds of fishing methods will be crucial to protect us from phishing attacks.

- Non-Private Chat: Police investigation legislation in the flat world

This talk showed us the different complex policies between different countries.

It is surprising how different countries, which should collaborate, approach cyber security issues in different ways so it would be necessary for the future to generate proper international legislation if we really want cooperation between countries.

This was a brief report, but it was a very meaningful and valuable opportunity to be exposed to various cyber security knowledge through the conference.