こんにちは!アセスメントサービス部のブログチームです。

私たちは、Webアプリケーションの脆弱性診断を通じて企業の安全を支えるプロフェッショナルです。

本日は、中途入社した後の気になる教育体制について、その中心となる教育担当の松本隆則さんに「育てる仕組み」と「教育への想い」をお伺いしてきました。

著書

『ステップアップ脆弱性診断ツールを比較しながら初級者から中級者に!』(インプレス NextPublishing/2023)

『OWASP ZAPとGitHub Actionsで自動化する脆弱性診断』(インプレス NextPublishing/2021)

共著書籍

『Webセキュリティコンパクトガイド──攻撃の種類から具体的な対策アプローチまで』(技術評論社/2025)

『Web API開発実践ガイド──REST/gRPC/GraphQLからテスト、セキュリティまで』(技術評論社/2025)

雑誌

Software Design 2024年7月号 第2特集「脆弱性診断入門」 (技術評論社)

Software Design 2024年2月号 第2特集「ゼロから学ぶWeb APIセキュリティ」 (技術評論社)

イベント登壇

GMO Cybersecurity IERAE DAYS 2024

IT Media Security Week/Findy/MagicPod/GMOあおぞらネット銀行 など多数登壇

コミュニティ・技術発信

脆弱性診断研究会 主催(@nilfigo)

ZAP Evangelist

徳丸浩氏著『安全なWebアプリケーションの作り方』ZAPパート レビュー担当

Q1. セキュリティ分野でのこれまでの歩みと、現在の役割を教えてください。

開発エンジニアから脆弱性診断へ──キャリアの転機と現在の役割

──セキュリティ業界に足を踏み入れたきっかけは何ですか?

30代のときに北海道から上京し、フリーランスのWebアプリケーションエンジニアとしてシステム開発の現場で働いていました。

そのとき担当の営業さんから 「脆弱性診断の募集があるよ。コードを書く現場ではないけれど、どう?」 と提案されたのが転機です。

「脆弱性診断って、なんだか面白そうだな」と思い面接を受けたところ、受かりまして、そこからフリーランスとして約1年間、脆弱性診断の案件を請け負うようになりました。

実際に案件を経験する中で 「脆弱性診断は面白いし、将来性もある」 と感じ、フリーランスを辞めてセキュリティ専門ベンダーへ正社員として入社しました。

これが40代の頃の話です。

──当社ではどのような役割をご担当されていますか?

50代でGMOサイバーセキュリティ byイエラエ株式会社(以下、当社)に入社し、現在は、アセスメントサービス部診断一課でWebアプリケーションに対する脆弱性診断をメインの業務としています。

それに加えて、教育課に兼務で所属し、社内外向けのセキュリティ教育・研修コンテンツの作成や研修講師としての登壇・指導も担当しています。

Q2. 脆弱性診断を教えるようになったきっかけと、教育への想いを教えてください。

“報告して終わり”では届かない。セキュリティ教育に情熱を持つようになった理由

以前の会社で、お得意様として毎年脆弱性診断をご依頼いただくお客様がいました。

同じシステムを診断するのですが、毎年“ありがちな脆弱性”が検出されていたんですね。

「去年もちゃんと診断して、報告書も書いて、報告会まで実施したのに、 なぜ同じような箇所に同じような脆弱性が出てくるんだろう?」と、引っかかったのです。

「脆弱性診断を実施し、サイバーセキュリティに関する情報を共有したり、啓蒙したりしている我々のやり方や伝え方にも問題があるのでは? 」と思うようになりました。

我々セキュリティの専門家が、お客様に対して「サイバーセキュリティへの理解を深めていきたい」と思ってもらえるだけのモチベーションを、きちんと提供できているのだろうか。

そこに疑問を持ったんです。

そこで、「脆弱性診断やセキュリティの基礎知識を、無料で、より多くの人に広める活動をしてみたらどうだろうか」と思い立ち、個人的に『脆弱性診断研究会』というコミュニティを立ち上げました。

毎月1回、平日の夜に2時間ほど、コワーキングスペースを借りて活動を始め、最初は参加者も数名でしたが、5人、10人、20人、30人…と増えていき、気づけば10年続いて、コミュニティの登録者数は現在1,800名を超えています。

初心者向けにノウハウを伝えるだけで、これだけの人が集まってくれるということは、 自分の考えや、やり方は間違っていなかったのだな、と思いました。

そして何より大きかったのは、人前で話すことが全くストレスもなく、緊張もせずに、楽しかったことです。

「楽にできる」というのは、仕事としても成立するし自分にとって得意なことなので、これを続けていくことが使命──と言うと大げさかもしれませんが、“やるべきこと”だと感じました。

それが、脆弱性診断の実務をしつつ、 ノウハウを広める「教育」に重点を置いて活動するようになった一番のきっかけです。

ここからは、アセスメントサービス部で実際に行っている研修の様子をご紹介します。

次のQ3では、こうした研修がどのような考え方と構成で行われているのかを、具体的にお話しいたします。

Q3. 脆弱性診断士の育成に向けて、どのような研修やトレーニングを実施していますか?

経験の差に左右されない。全員が安心して現場に立てる基礎を揃える研修

──どのような研修・トレーニングを実施しているのでしょうか?

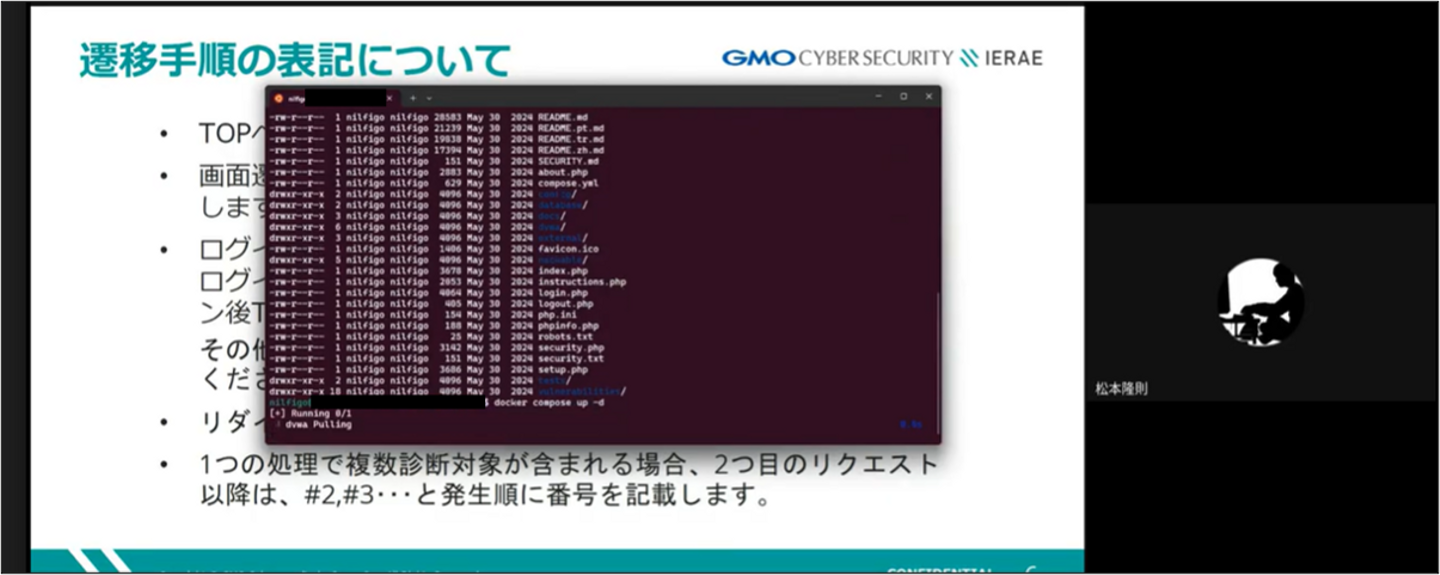

研修は大きく3つのカテゴリに分かれています。

(※本カリキュラムは、2026年1月時点のものを掲載しております)

1.基本研修

脆弱性診断士としての心構えや、診断のフローを学びます。

- サイト調査 → 診断対象URL・リクエストの選定 → 診断 → 証跡取得 → 報告書作成

- Burp Suiteの使い方

- 診断用プロキシ

- ネットワーク設定の確認 など

2.技術研修

さまざまな脆弱性診断を実施するために必要な技術的スキル・知識を身につけます。

- 自動診断

- 手動診断

- 報告書作成 など

3. 応用研修

「安全な診断と危険な診断」「診断あるある」などのテーマを通して、倫理観や、ディスカッション形式でトラブルシューティングのノウハウを共有していきます。

実際の脆弱性診断の現場では、予定通りに進まず、簡単ではない状況も多々あります。

最初に行ったサイト調査(クローリング)時と、診断期間の開始時でサイトの状況が変わっている、といったケースも珍しくありません。

研修は、複数の講師が担当しており、2〜3ヶ月という期間でみっちりと実施します。

研修後はOJTをしながら実務に入っていきます。

──経験者と未経験者でカリキュラムを分けていますか?

最近はあえて、全員、同じカリキュラムを最初から受けていただいています。バックグラウンドとなる教育が、皆さんそれぞれ異なるので、当社で「当たり前」としている知識の習得が抜け漏れていることも多いのです。

そのため、確認するという意味も込めて、経験があっても1から進めています。

──当社が求める実務基準を実践できるかどうか、すり合わせながら進めていくのですね。

分かっている前提で進めてしまうと、意図しない操作でファイルが壊れてしまう、といった実務上のトラブルが起こることもあるので、

Word・Excelの使い方や、Googleドライブ・Googleカレンダーの設定といった、業務で日常的に使うツールの操作方法から、きちんと確認しながら進めていきます。

技術的な知識についても同じで、シンプルでよく知られている脆弱性に限って、根本理解が足りておらずトラブルが発生する、ということがあったりします。

例えば、単純なクロスサイトスクリプティング(XSS)1つを取っても、

「そのペイロードの書き方だと絶対に通らないよ」とか、

「そもそもペイロードをURLエンコーディングするのかしないのかによって動きが変わるよ」とか。

人によってはうまくいったりいかなかったりする原因が、知識が完璧ではないがゆえに引っかかっている罠だったりするんです。

Q4. 教育や研修を通して、どのような力を身につけると良いと思いますか?

Webアプリケーションや環境を“手を動かして”理解する力

まず身につけると良いのは、診断対象そのものに対する知識です。

Webアプリケーションの脆弱性診断を行うのであれば、

- アプリケーションの構造

- 設計

- 実装方法

- 公開しているインフラ/クラウド環境

といった基礎知識を、しっかり把握してほしいですね。

いわゆる “ホワイトハッカー”に憧れて入ってくる方は多いのですが、映画やドラマのように、黒い画面にカタカタと文字を打ち込んでEnterを押したらパスワードが出てくるといった、そんな目先の手法に惹かれてしまうことがよくあります。

そういったコマンドを打ち込むためには、 環境そのものに対する、根本的で基礎的な知識が必要になってきます。

遠回りに見えるかもしれませんが、まずは攻略対象を正しく理解することが一番の近道です。

例えば…

Webアプリケーションや、スマホアプリのゲームチート対策に興味があるなら、実際につくってみる。

クラウド診断なら、クラウド環境を自分で借りて構築・運用してみる。

そうやって実際に構築したり運用したりしてみたうえで、

「こういう作り方をすると、こういうところに脆弱性が生まれるんだな」

と理解してもらいたい、というのが実務的な知識として求めているところですね。

学んだ内容を“共有するアウトプット力”

勉強して知識をどんどん身につけることは素晴らしいのですが、その知識が歪んでいる/間違っている/古い可能性もあります。

「こう調べてみたらこういう情報があって、こう思ったんですがどうでしょう?」 といった形で、同僚に共有してみることが大切です。

そうすると、

「それ3年前に仕様が変わったらしいよ」

「今ではその方法は非推奨だよ」

と、気づけることもあるんです。

好奇心を持って貪欲に学習しつつ、それをチームにアウトプットする姿勢をぜひ身につけてほしいと考えています。

わからない時に“聞ける力”

診断中は、うまくいかないことが多々あります。好奇心旺盛で探求心があることは大事なのですが、それと同時に“諦める力”も必要になってきます。

私が研修でいつも伝えているのは、「10分考えて調べて分からなかったら、もう聞いてください」 ということです。 10分本気で考えて分からないことは、10時間考えても分からないです、と。

そして、

- 知らないことは恥ずかしいことではない

- 聞くことも恥ずかしいことではない

- 聞かずに5〜10時間ずっと調べ続けることはエンジニアとして恥ずかしい

ということも強調しています。

もちろん「自分で粘る力」も大事ですが、限度を見極めて相談できることもプロの大事なスキルです。

脆弱性診断では予期せぬトラブルが起こりますが、一人で抱え込まず、「わからない」と思った時点で素直に相談できるメンタルがあるといいですね。

そのために、こちらも聞きやすい雰囲気づくりを意識しています。

Q5. どんな人が脆弱性診断士として成長しやすいと感じますか?

成長する人の共通点──好奇心・素直さ・基礎への回帰

──これまで多くの受講生を指導されたと思いますが「こういう人は伸びる」という秘訣をこっそり教えていただけますか?

成長のスピードや得意分野は人それぞれですが、共通しているのはやはり「好奇心」、そして「わからないままにしない」という姿勢ですね。

好奇心が強く、自分で学習するネタを増やしていける

指定された項目だけを調べて終わりではなく、調査の途中で出てきた疑問まで派生して調べてくる人ですね。

「こういう新しい知識も見つけたのですが、これは妥当でしょうか?」と自分で学習のネタを増やしていき、貪欲に知識や技術を身につけていく人は、やっぱり成長しています。

先入観を捨てて耳を傾ける素直さがある

人の話を素直に聞く、というのも大事ですね。 自分とは違う意見だと思っても、

「どんな言葉にも1%くらいの真実があるかもしれない」

という姿勢で一度ちゃんと受け止めて、自分なりに咀嚼して身につけていく人は、成長が早いです。

つまずいた時に“基礎まで”戻れる

つまずいたときに基礎まで戻れる人は、その先を攻略できます。しかし、公式や手順だけを丸暗記しただけで進める人は、ある一定の知識や技術で頭打ちになってしまって、応用が効かなくなります。

クロスサイトスクリプティング(XSS)でいうなら、 Webアプリケーションがどうやってブラウザに文字などの情報を表示しているのかを理解しているからこそ、攻撃の手法も分かるし、対策方法も理解できる。

一方で、目先の難しそうなペイロードや設定だけを駆使して、なんとなく対策や診断をしてしまうと、基礎が分かっていないがゆえに抜け漏れが発生してしまうんです。

Q6. フルリモートワークでの教育やサポートで、意識していることはありますか?

SlackとGoogle Meetで、いつでもつながれる

当社ではSlackでコミュニケーションを取っており、質問があれば、なるべく早くリアクションするようにしています。

必要に応じてSlackハドルやGoogle Meetを立ち上げて、研修中は特に積極的に会話するようにしています。

こちらから見て「少し詰まっていそうだな」「この作業、腑に落ちていないかもしれない」と感じたら、こちらから声をかけるようにもしています。

お互いに話を交わすことで簡単に解消することや、気持ちが楽になることもありますので、そういったコミュニケーションを、こまめに取るようにしています。

オフラインでディスカッションやランチも

「ちょっと煮詰まったな」「久しぶりに顔を合わせて会話したいな」ということであれば 「お気軽に声をかけてください!」と声がけをし、必要に応じて、オフラインのコミュニケーションも取り入れるようにしています。

Q7. 脆弱性診断で「当社らしいな」と感じる瞬間はありますか?

“凄腕のエンジニア”とも日常的に刺激し合える、風通しの良い技術コミュニティ

一番いいなと思ったのは、「優秀なエンジニアがたくさんいるので、他社では答えがでないようなことも解決してしまうことがある」という点ですね。難しい技術的な問題があっても路頭に迷わない。

アセスメントサービス部の中だけでも、CVEを毎週のように獲得しているような専門性の高いメンバーがいますが、Slackチャンネルでナレッジを共有する文化があるんです。

世の中に“凄腕エンジニア”はたくさんいらっしゃいますが、職場では忙しさや部署の壁で、なかなか絡めないことも多いと思います。

当社の場合は、リアル全社会のようなイベントで全員が集まるような場をきっかけに、本を何冊も出している人や、毎月のように登壇している人とも、ざっくばらんに会話ができる。

お酒やおつまみを片手に、気軽に技術の話ができる環境が、「すごいな」「当社らしいな」と思っていますね。

技術大会に参加する人も診断にじっくり向き合う人も、それぞれのスタイルでライフイベントや体調に応じて自分のペースで成長していけば良い ──ちょうど良い距離感がGMOサイバーセキュリティ byイエラエ株式会社らしさ

人間関係もほど良い距離感で、飲み会も自由参加、全社会ですらアーカイブ視聴OKで強制されることもありません。

居心地が良い環境ですね。

Q8. 応募を迷っている方に、ひとことお願いします!

経験も年齢も関係なく、技術者として挑戦してみたいあなたをお待ちしています

当社は、「自分のスキルや知識ではついていけないんじゃないか」「場違いなんじゃないか」と思われる方も多いと思います。

実際、私もセキュリティ業界に入ってすぐの頃に当社を知って、「自分には縁のない会社だな」と思っていました。

雲の上どころか“宇宙の彼方にある星”くらいの存在だと感じていたんです。

でも、「教育をやりたい」という想いを持ってチャレンジしてみたら、懐の深いエンジニアに受け入れてもらえ、当社に入ることができました。

しかも、私が入社したのは50代半ばです。

私は、CTFの優勝経験もCVEの獲得も、バグバウンティの報酬もありませんでしたが、それでも今、こうして5年目を迎えています。

実際に中途で未経験の方もたくさん入社されていて、今は普通に脆弱性診断を実施しています。

脆弱性診断の実務経験がなくても、

入社前にしっかり基礎を勉強していたり、

個人的にCTFを解いていたり、

何かしらの資格にチャレンジしていたり、

好奇心旺盛で脆弱性診断をとことん極めてやるぞ、という気持ちをお持ちの方は、

年齢やバックグラウンドは関係なく、大歓迎です!

そうはいっても「興味はあるけど、自分のレベルで応募していいのかな…」 とまだためらってしまう方こそ、まずは気軽に応募していただきたいです。

アセスメントサービス部で

脆弱性診断士として、

一緒に技術で新しいステージへ進んでいきませんか?

/assets/images/16942968/original/d7f0c4fa-243f-4199-a088-3fb46ed15ac0?1728529156)

/assets/images/22327006/original/12fc6eac-f1b9-4d39-b1a2-3bac5b562db5?1761186648)

/assets/images/22327006/original/12fc6eac-f1b9-4d39-b1a2-3bac5b562db5?1761186648)